Роутеры компании Mikrotik достаточно популярны и установлены в домах или офисах у многих пользователей. Основной безопасности работы с таким оборудованием является верно настроенный firewall. Он включает в себя набор параметров и правил, позволяющих обезопасить сеть от посторонних соединений и взломов.

Настраиваем firewall роутера Mikrotik

Настройка маршрутизатора осуществляется с помощью особой операционной системы, которая позволяет использовать веб-интерфейс или специальную программу. В двух этих версиях присутствуют все необходимое для редактирования файервола, поэтому не имеет значения, чему вы отдадите предпочтение. Мы же остановимся на браузерной версии. Перед началом вам необходимо выполнить вход:

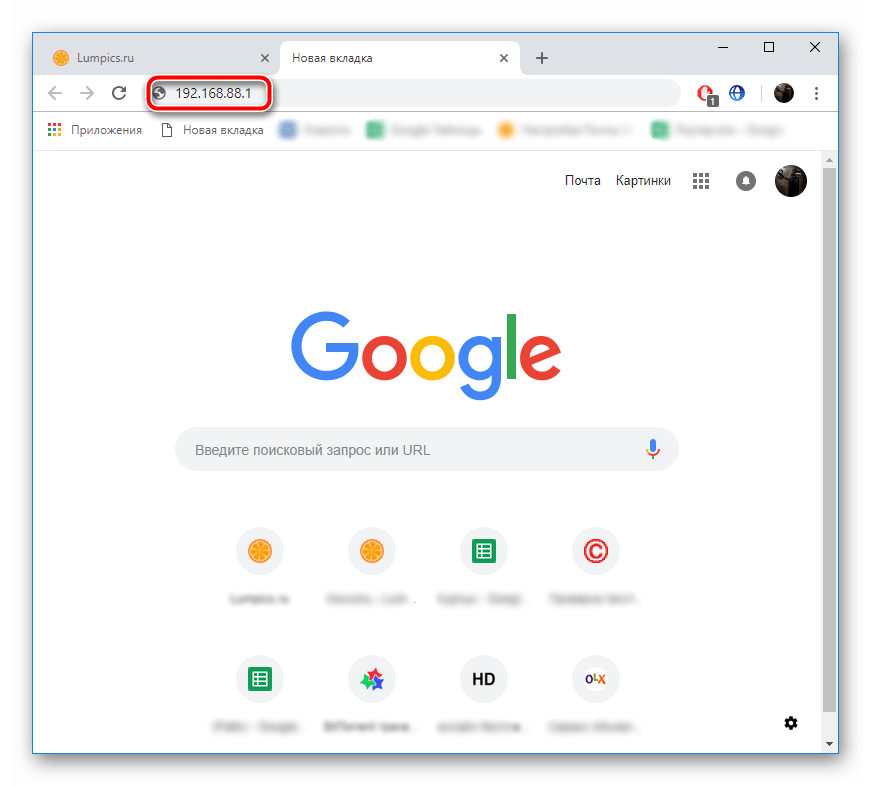

- Через любой удобный браузер перейдите по адресу

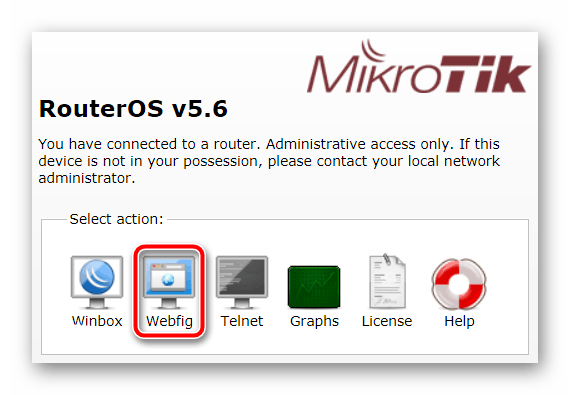

192.168.88.1. - В стартовом окне веб-интерфейса роутера выберите «Webfig».

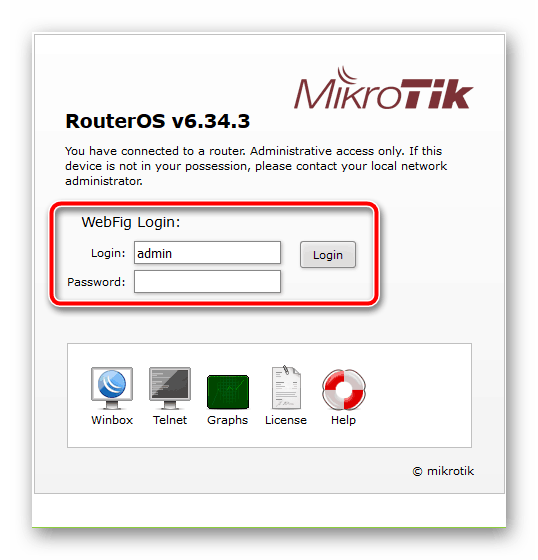

- Перед вами отобразится форма для входа. Введите в строках логин и пароль, которые по умолчанию имеют значения

admin.

Детальнее о полной настройке роутеров данной компании вы можете узнать в другой нашей статье по ссылке ниже, а мы перейдем непосредственно к конфигурации защитных параметров.

Подробнее: Как настроить роутер Mikrotik

Очищение листа правил и создание новых

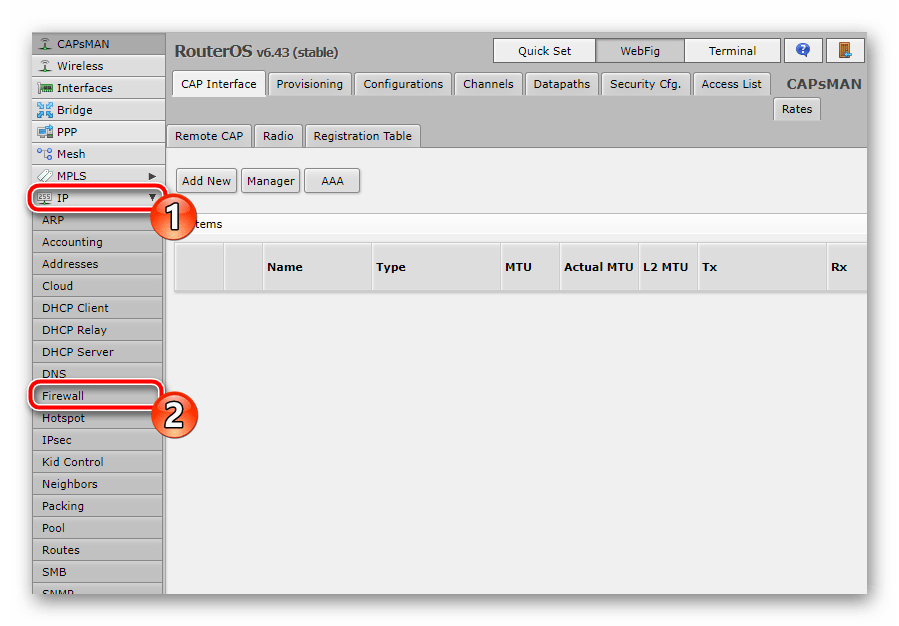

После входа перед вами отобразится главное меню, где слева присутствует панель со всеми категориями. Перед добавлением собственной конфигурации вам потребуется выполнить следующее:

- Разверните категорию «IP» и перейдите в раздел «Firewall».

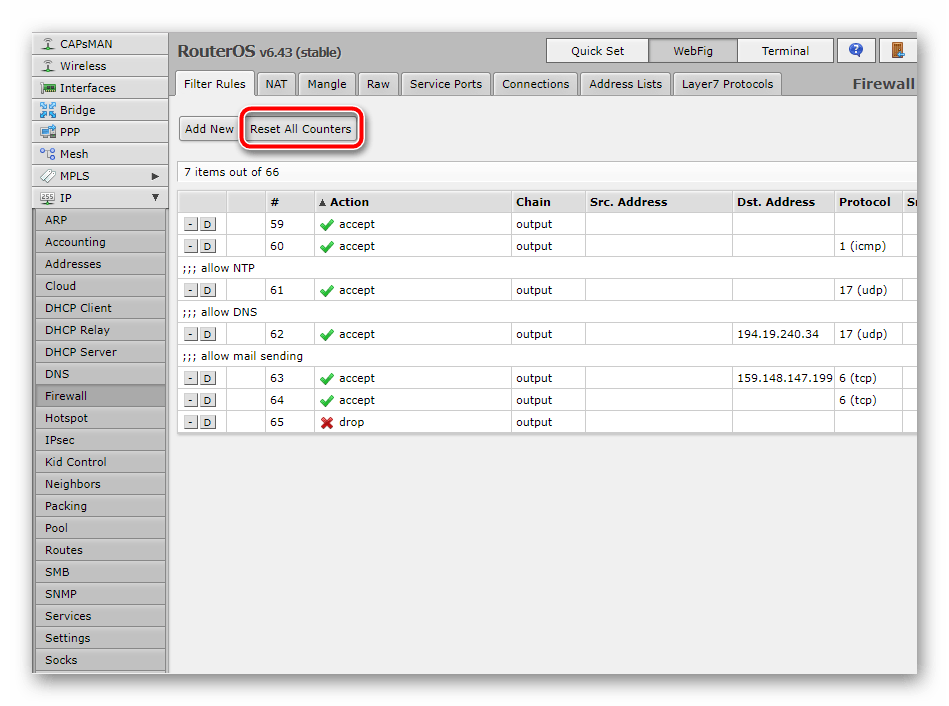

- Очистите все присутствующие правила нажатием на соответствующую кнопку. Произвести это необходимо для того, чтобы в дальнейшем не возникало конфликтов при создании собственной конфигурации.

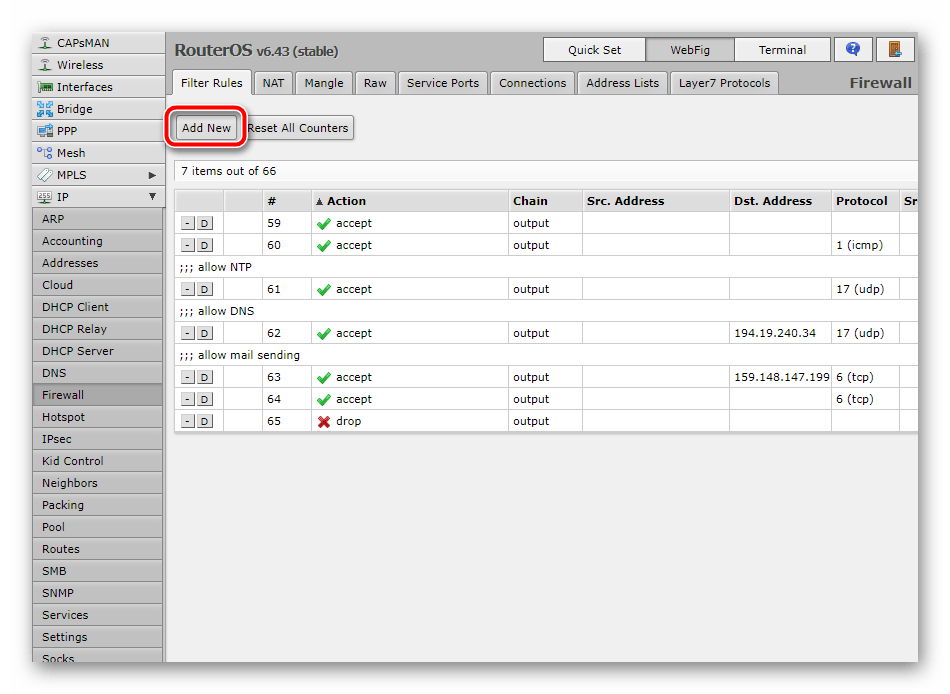

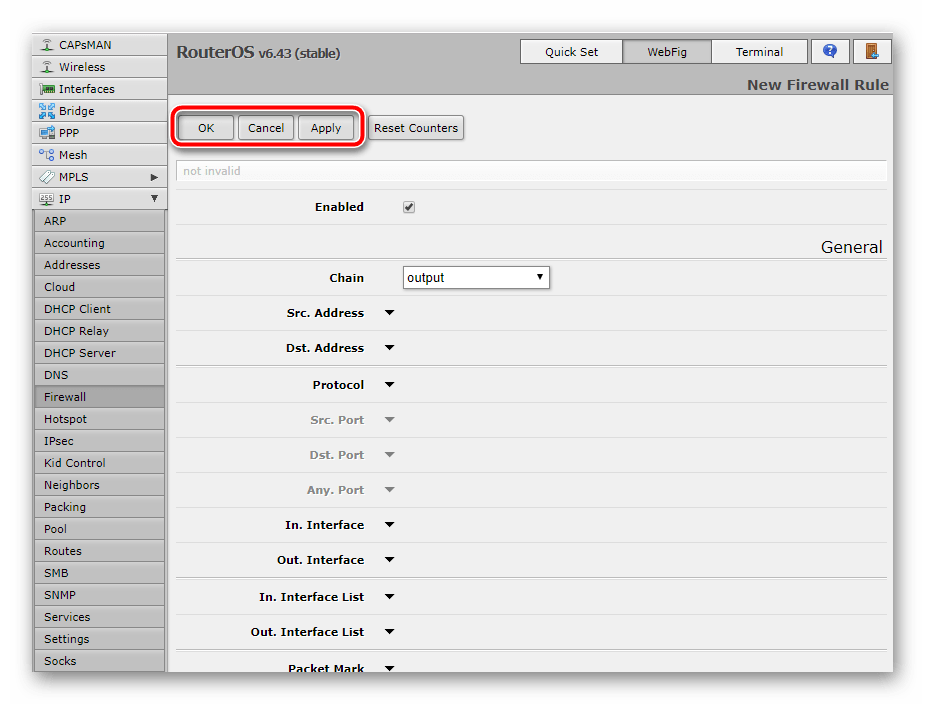

- Если вы вошли в меню через браузер, переход к окну создания настройки осуществляется через кнопку «Add», в программе же вам следует нажать на красный плюс.

Теперь, после добавления каждого правила, вам нужно будет кликать на эти же кнопки создания, чтобы заново развернуть окно редактирования. Давайте подробнее остановимся на всех основных параметрах безопасности.

Проверка связи устройства

Соединенный с компьютером роутер иногда проверяется операционной системой Windows на наличие активного подключения. Запустить такой процесс можно и вручную, однако доступно это обращение будет только в том случае, если в файерволе присутствует правило, разрешающее связь с ОС. Настраивается оно следующим образом:

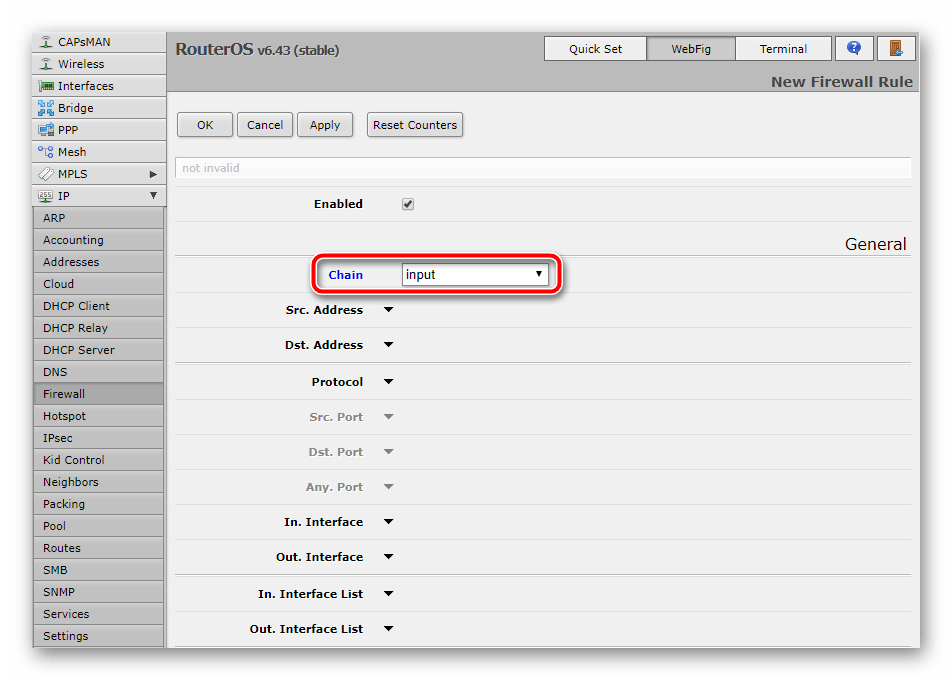

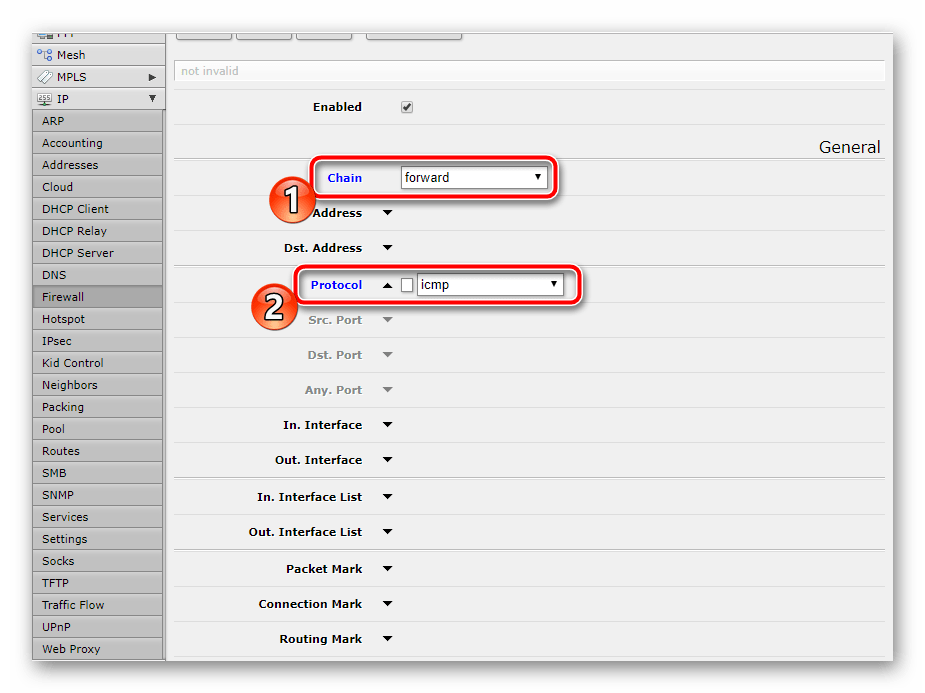

- Нажмите на «Add» или красный плюс для отображения нового окна. Здесь в строке «Chain», что переводится как «Сеть» укажите «Input» – входящий. Так это поможет определить, что система обращается к маршрутизатору.

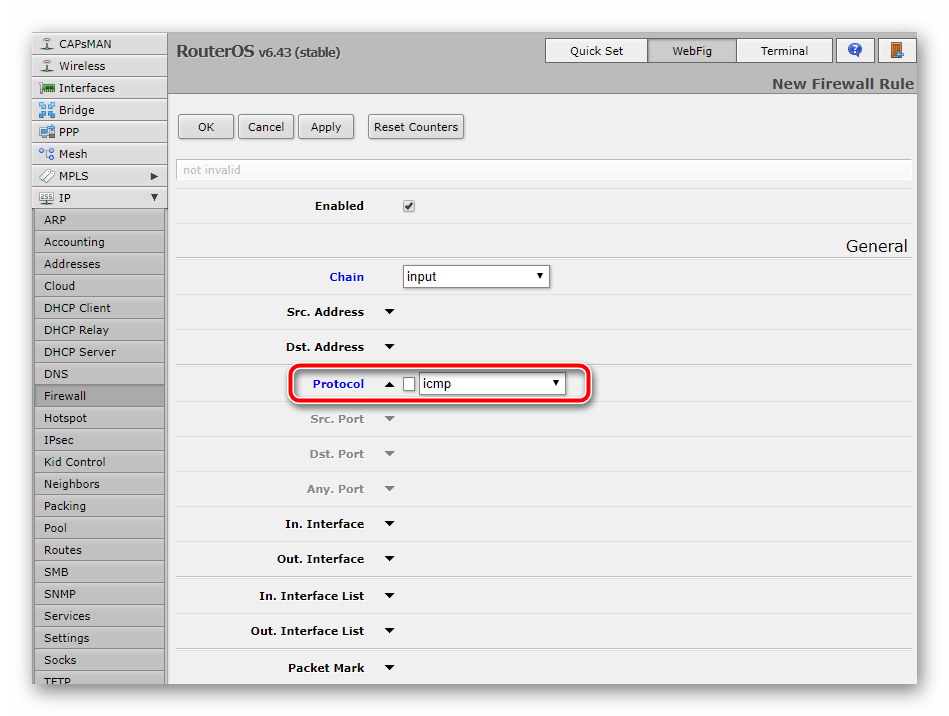

- На пункт «Protocol» установите значение «icmp». Данный тип служит для передачи сообщений, связанных с ошибками и другими нестандартными ситуациями.

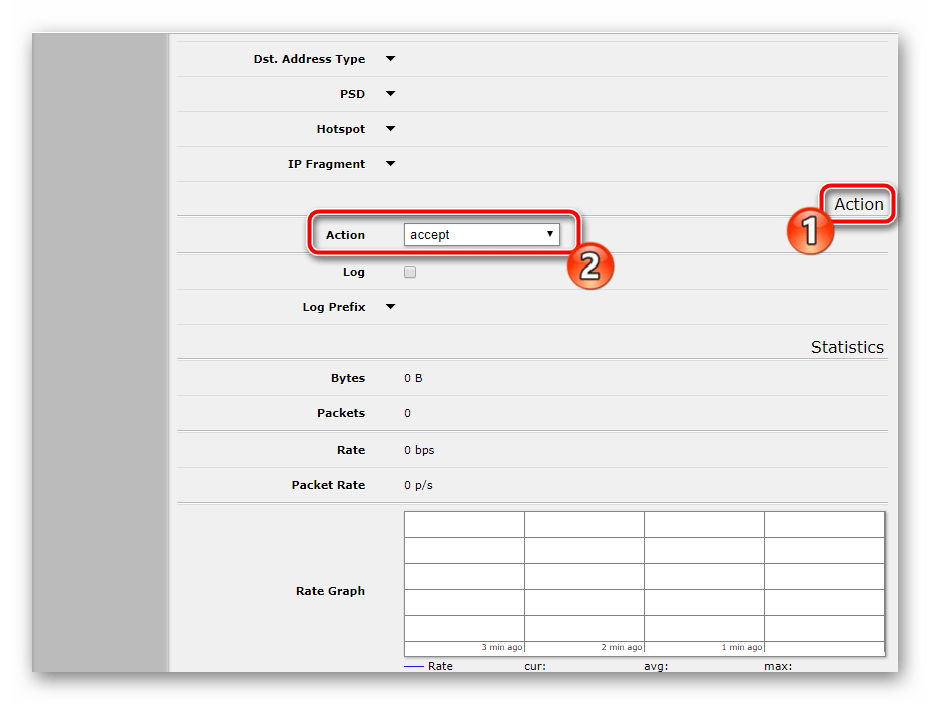

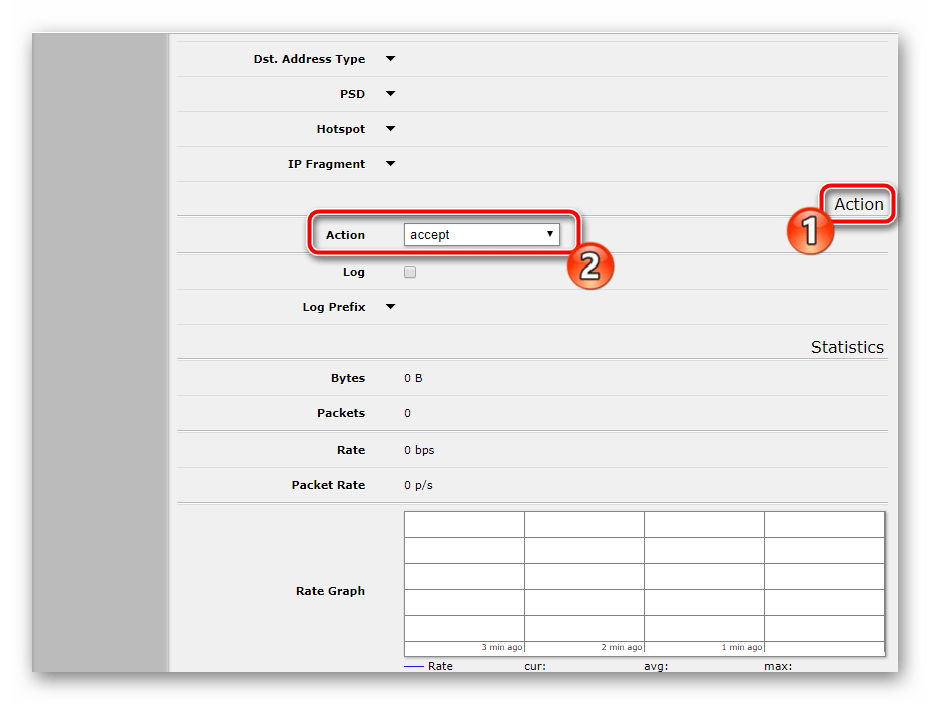

- Переместитесь в раздел или вкладку «Action», где поставьте «Accept», то есть такое редактирование разрешает проводить пинговку устройства Windows.

- Поднимитесь вверх, чтобы применить изменения и завершить редактирование правила.

Однако на этом весь процесс обмена сообщениями и проверки оборудования через ОС Виндовс не заканчивается. Вторым пунктом является передача данных. Поэтому создайте новый параметр, где укажите «Сhain» — «Forward», а протокол задайте таким, как это сделали на предыдущем шаге.

Не забудьте проверить «Action», чтобы там было поставлено «Accept».

Разрешение установленных подключений

К роутеру иногда подключаются другие устройства посредством Wi-Fi или кабелей. Кроме этого может использоваться домашняя или корпоративная группа. В таком случае потребуется разрешить установленные подключения, чтобы не возникало проблем с доступом в интернет.

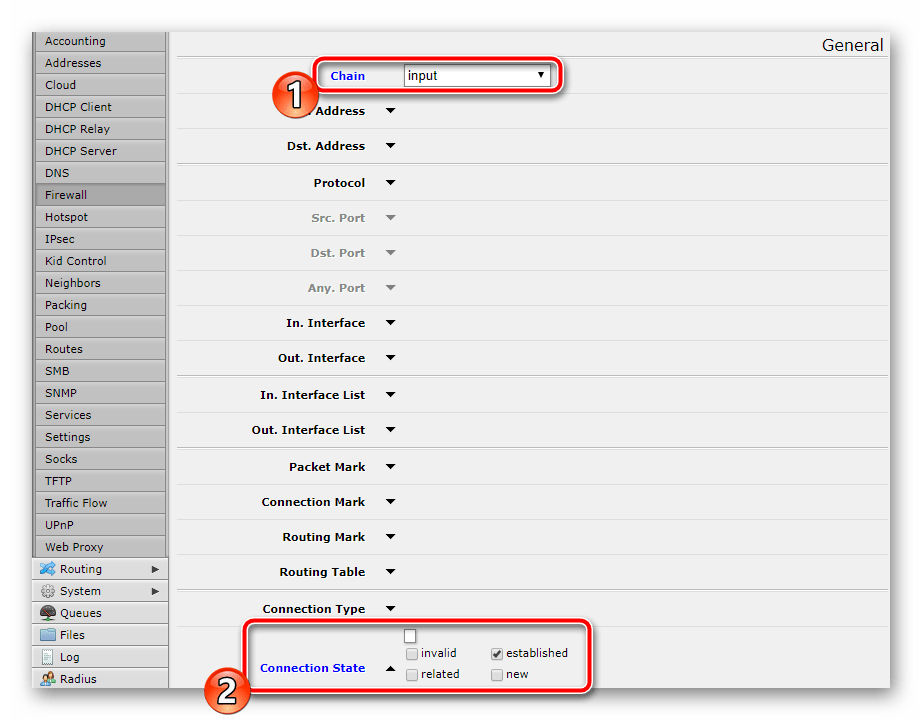

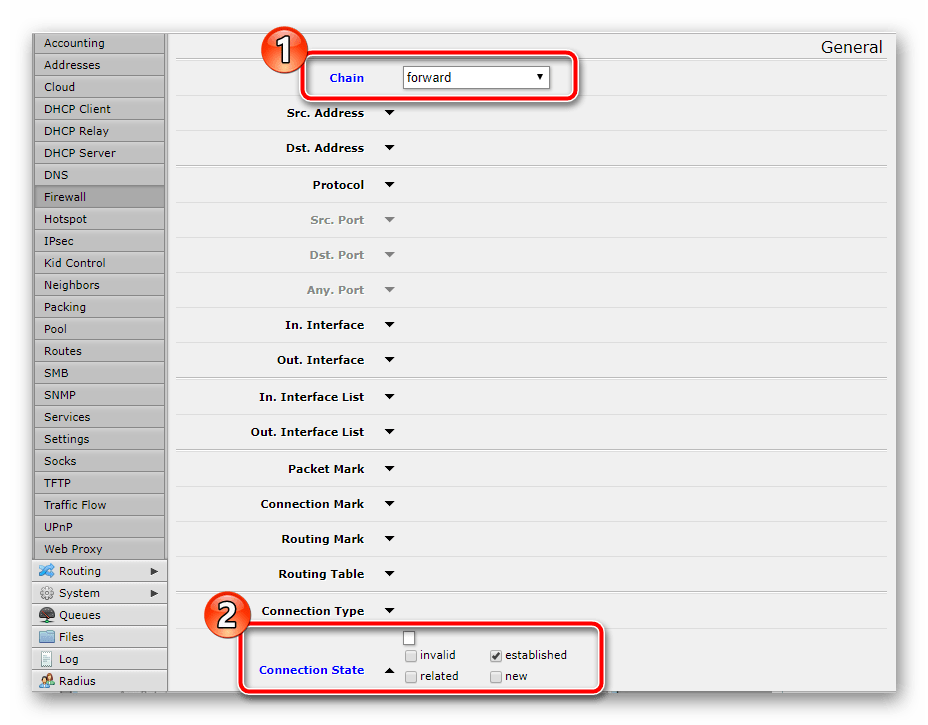

- Нажмите «Add». Снова укажите тип входящий тип сети. Опуститесь немного вниз и поставьте галочку «Established» напротив «Connection State», чтобы указать установленное соединение.

- Не забывайте проверить «Action», чтобы там был выбран необходимый нам пункт, как и в предыдущих конфигурациях правил. После этого можно сохранить изменения и перейти далее.

Еще в одном правиле поставьте «Forward» возле «Chain» и отметьте галочкой тот же пункт. Действие также следует подтвердить, выбрав «Accept», только после этого переходите далее.

Разрешение связанных подключений

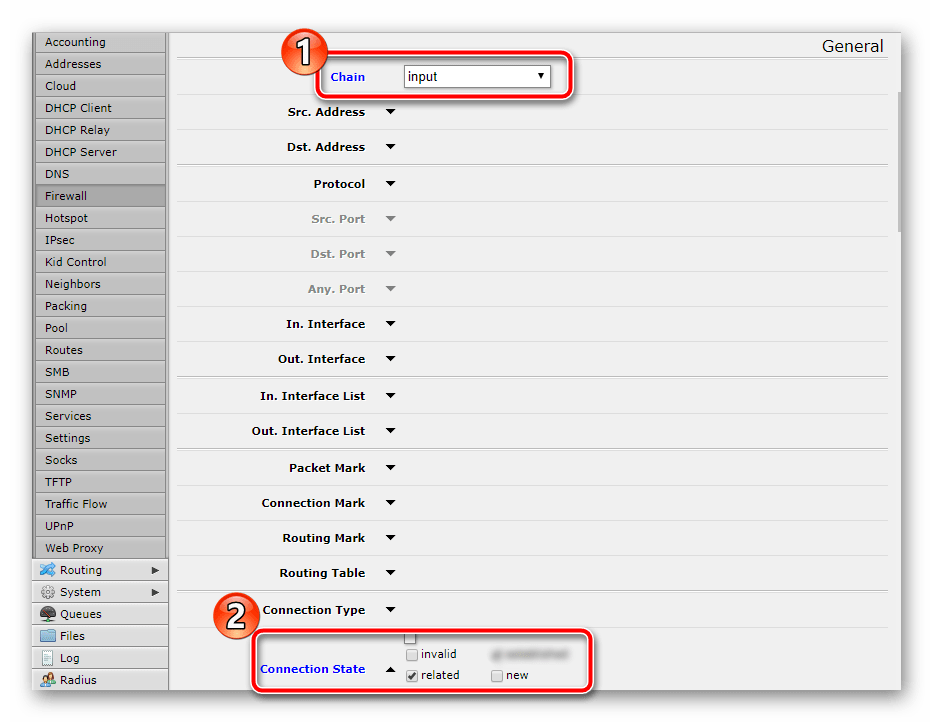

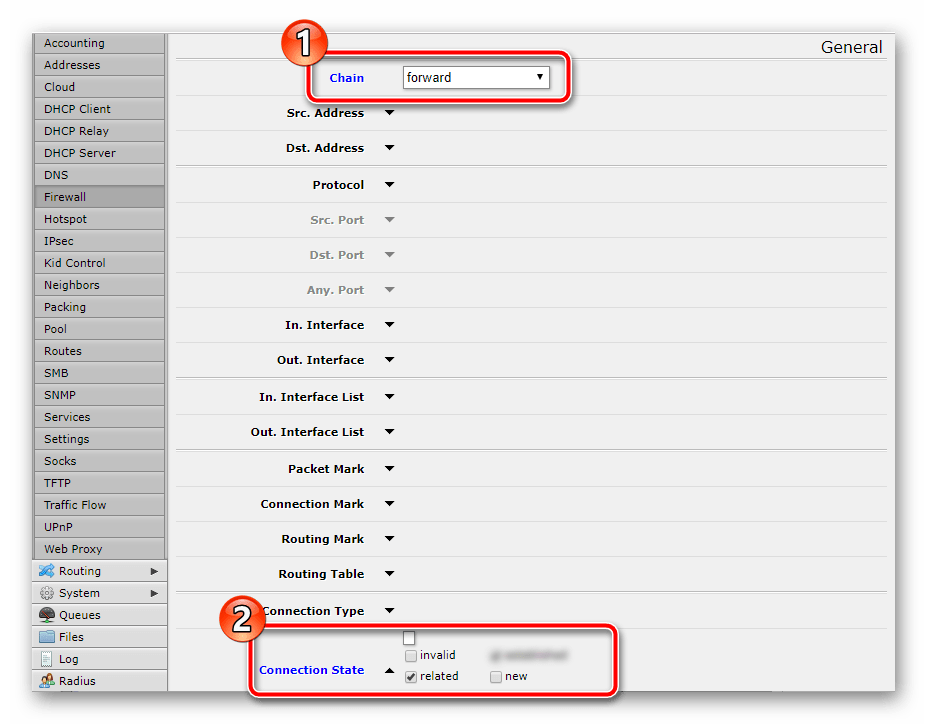

Примерно такие же правила потребуется создать и для связанных подключений, дабы не возникало конфликтов при попытке аутентификации. Весь процесс осуществляется буквально в несколько действий:

- Определите для правила значение «Chain» — «Input», опуститесь вниз и отметьте галочкой «Related» напротив надписи «Connection State». Не забудьте и про раздел «Action», где активируется все тот же параметр.

- Во второй новой настройке тип соединения оставьте такой же, а вот сеть установите «Forward», также в разделе действия вам необходим пункт «Accept».

Обязательно сохраняйте изменения, чтобы правила добавлялись в список.

Разрешение подключений из локальной сети

Пользователи локальной сети смогут подключаться только в том случае, когда это установлено в правилах firewall. Для редактирования вам сначала потребуется узнать, куда подключен кабель провайдера (в большинстве случаев это ether1), а также IP-адрес вашей сети. Детальнее об этом читайте в другом нашем материале по ссылке ниже.

Подробнее: Как узнать IP-адрес своего компьютера

Далее нужно настроить всего один параметр. Делается это следующим образом:

- В первой строке поставьте «Input», после чего опуститесь к следующей «Src. Address» и напечатайте там IP-адрес. «In. Interface» укажите «Ether1», если входной кабель от провайдера подключен именно к нему.

- Переместитесь во вкладку «Action», чтобы проставить там значение «Accept».

Запрет ошибочных соединений

Создание этого правила поможет вам предотвращать ошибочные соединения. Происходит автоматическое определение недостоверных подключений по определенным факторам, после чего производится их сброс и им не будет предоставлен доступ. Вам нужно создать два параметра. Делается это следующим образом:

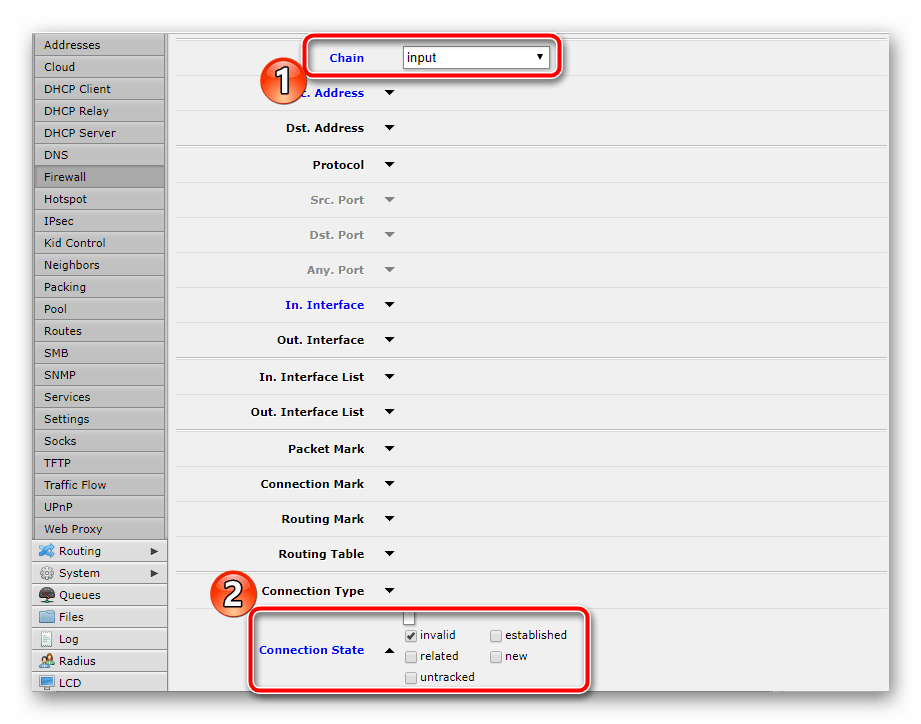

- Как и в некоторых предыдущих правилах, сначала укажите «Input», после чего опуститесь вниз и поставьте галочку «invalid» возле «Connection State».

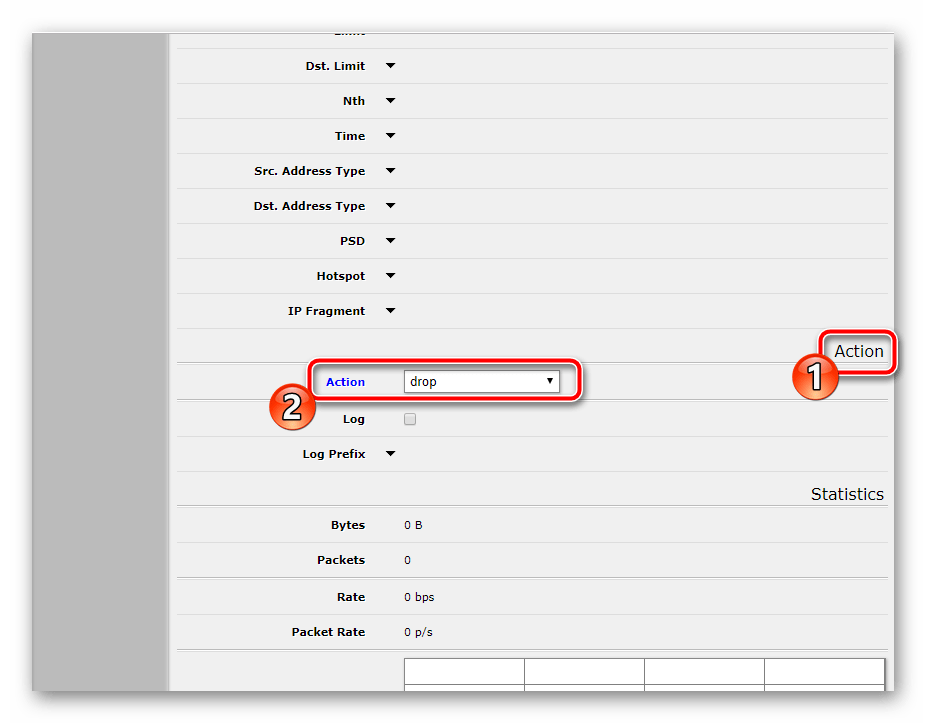

- Перейдите во вкладку или раздел «Action» и установите значение «Drop», что означает сброс соединений такого типа.

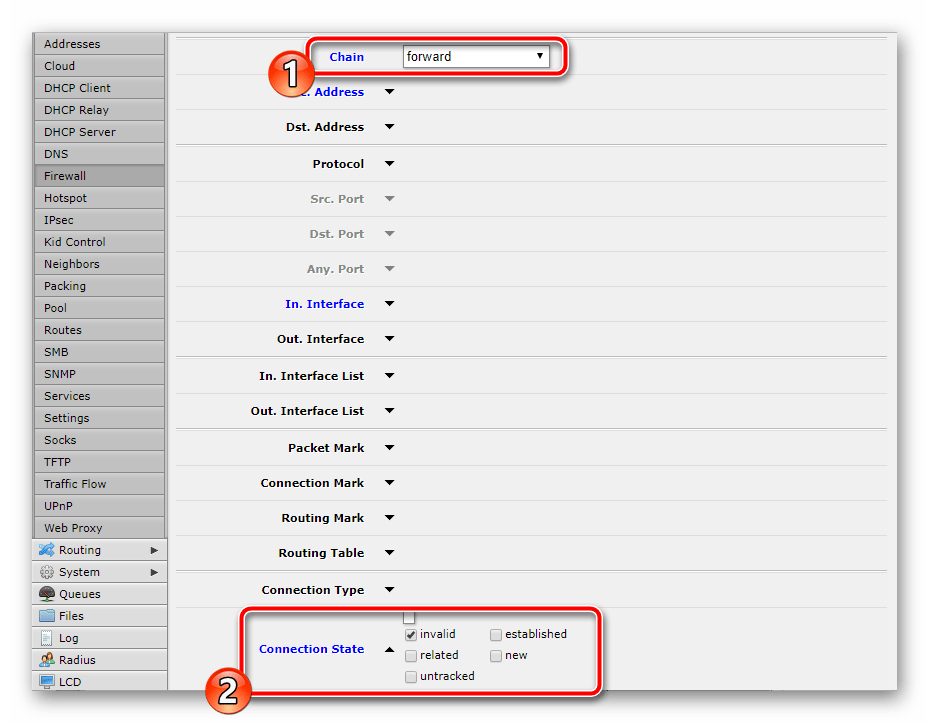

- В новом окне измените только «Chain» на «Forward», остальное выставьте так, как и в предыдущем, включая действие «Drop».

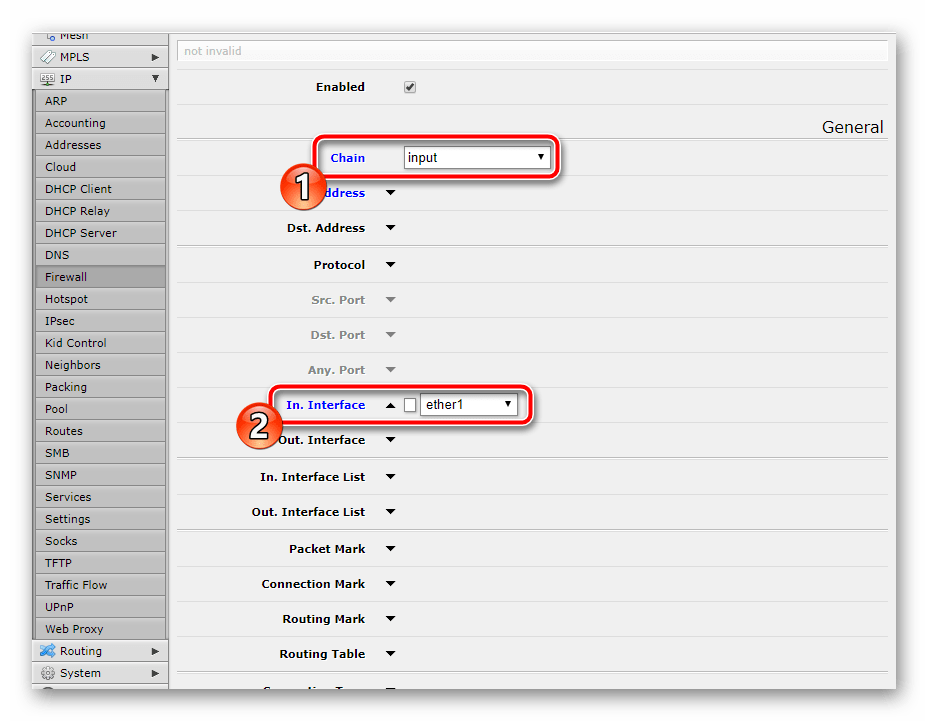

Можно также запретить и другие попытки соединения из внешних источников. Осуществляется это настройкой всего одного правила. После «Chain» — «Input» проставьте «In. Interface» — «Ether1» и «Action» — «Drop».

Разрешение прохождения трафика из локальной сети в интернет

Работа в операционной системе RouterOS позволяет разрабатывать множество конфигураций прохождения трафика. Мы не будет останавливаться на этом, поскольку обычным пользователям такие знания не пригодятся. Рассмотрим только одно правило файервола, позволяющее проходить трафику из локальной сети в интернет:

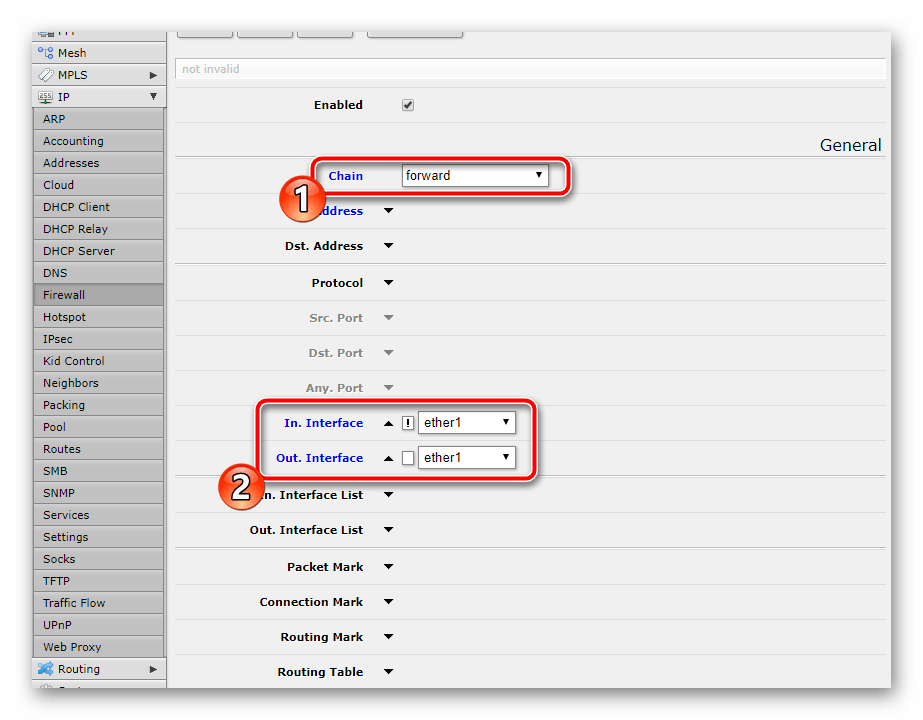

- Выберите «Chain» — «Forward». Задайте «In. Interface» и «Out. Interface» значения «Ether1», после чего отметьте восклицательным знаком «In. Interface».

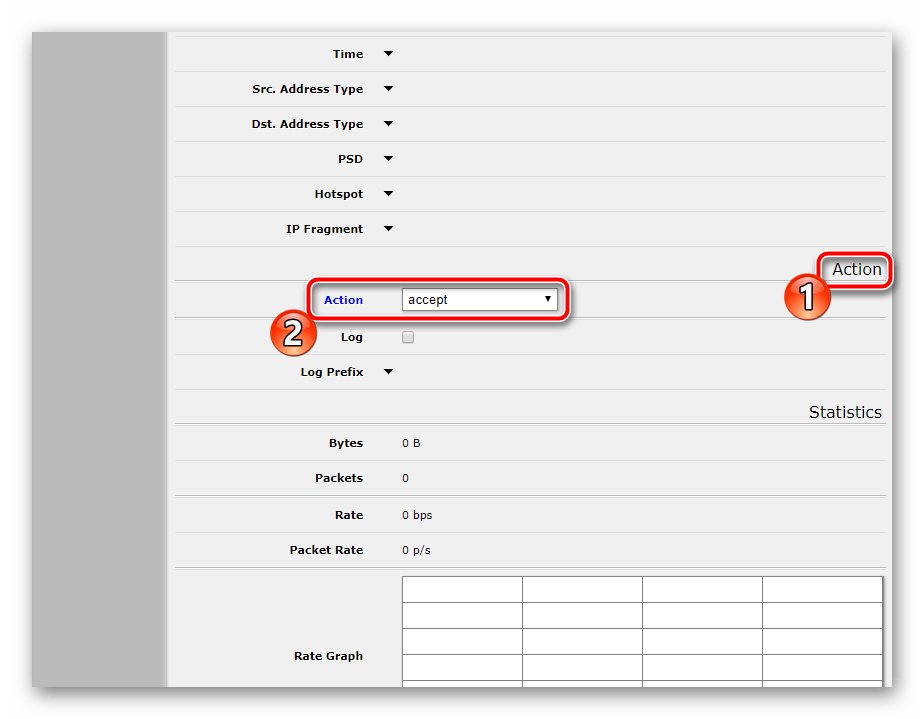

- В разделе «Action» выберите действие «Accept».

Запретить остальные подключения вы можете тоже всего одним правилом:

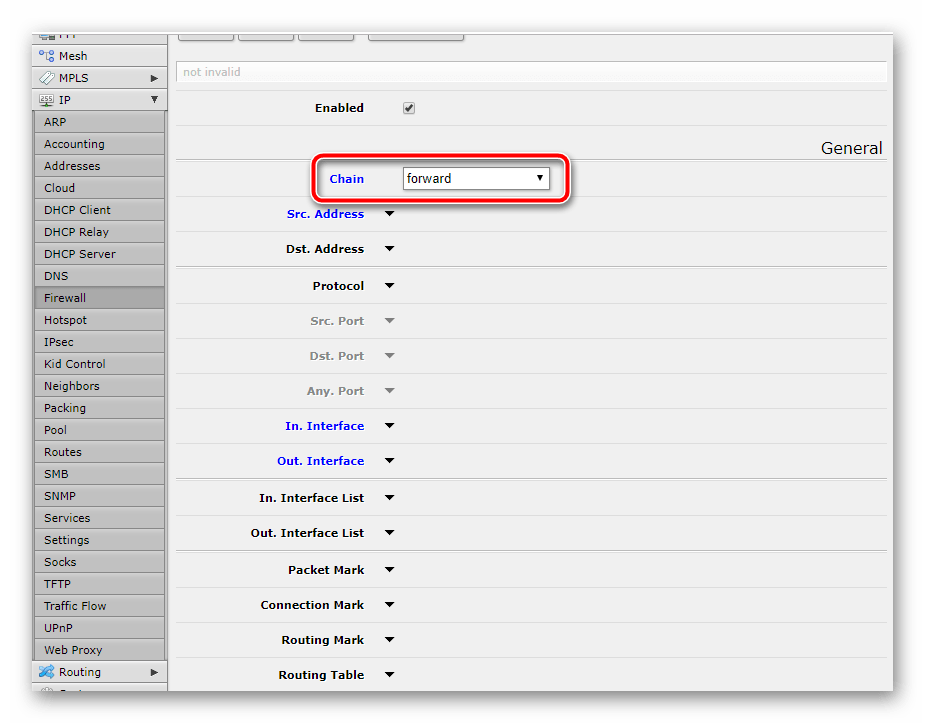

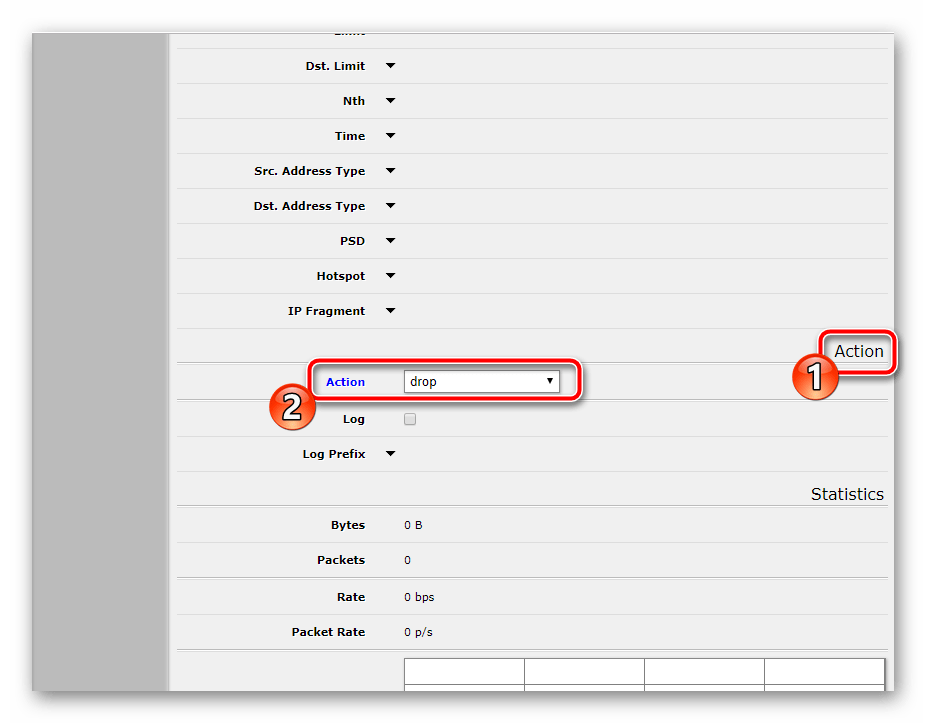

- Выберите только сеть «Forward», не выставляя больше ничего.

- В «Action» убедитесь, что стоит «Drop».

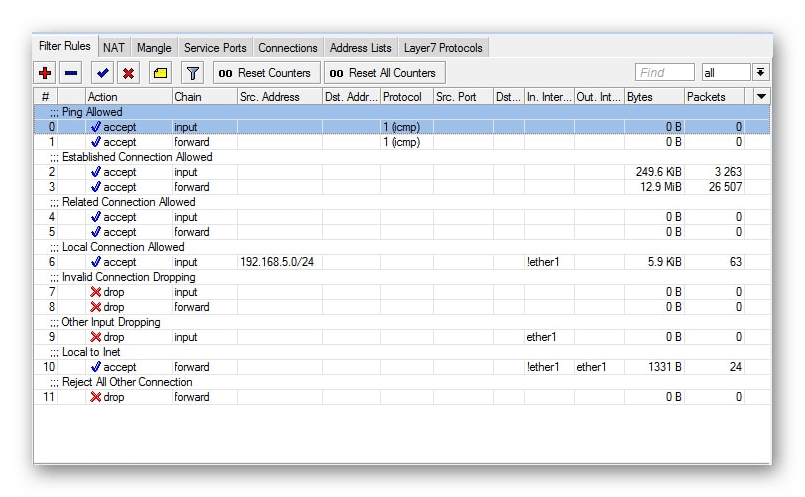

По итогу конфигурации у вас должна получится примерно такая схема firewall, как на скриншоте ниже.

На этом наша статья подходит к логическому завершению. Хотелось бы отметить, что вам не обязательно применять все правила, ведь не всегда они могут потребоваться, однако мы продемонстрировали основную настройку, которая подойдет большинству рядовых пользователей. Надеемся, предоставленная информация была полезной. Если у вас остались вопросы по этой теме, задавайте их в комментариях.

Наша группа в TelegramПолезные советы и помощь

Наша группа в TelegramПолезные советы и помощь

lumpics.ru

lumpics.ru

Что значит «Запретить остальные подключения» после пункта под «Разрешение прохождения трафика из локальной сети в интернет»…. остальные — это какие?

Из внешней сети к роутеру? (из сети интернет)

По другим портам? (Если да, то каким?)

Из других VLAN….

В общем непонятно это правило.

Здравствуйте, Аноним. Запрет на подключение будет относиться ко всем другим интерфейсам, которые не указаны в правилах на разрешение соединений. То есть, если вы используете, например, разъемы eth1, eth2 и еще беспроводное подключение, для каждого из них можно создать разрешающее правило, но при этом запретить все остальные.

Добрый день!

Подскажите какое из правил необходимо настроить для HAMACHI? На предыдущем роутере работал без проблем напрямую, подключили Mikritik и теперь идет через ретронслятор. Заранее благодарю!